Des cours gratuit dans divers domaines

Découvrez une variété de cours conçus par des experts pour enrichir vos connaissances. De l’informatique à la physique, explorez à votre rythme sans dépenser un centime.

Éduquez. Innovez. Progressez.

Élargissez vos horizons avec des cours de qualité. Transformez l’apprentissage en une expérience enrichissante.

01

Physique

Explorez les mystères de l’univers tangible.

02

Gestion

Optimisez ressources et projets avec efficacité.

03

Finances

Maîtrisez l’art de gérer votre argent.

04

Informatique

Découvrez le monde numérique et la programmation.

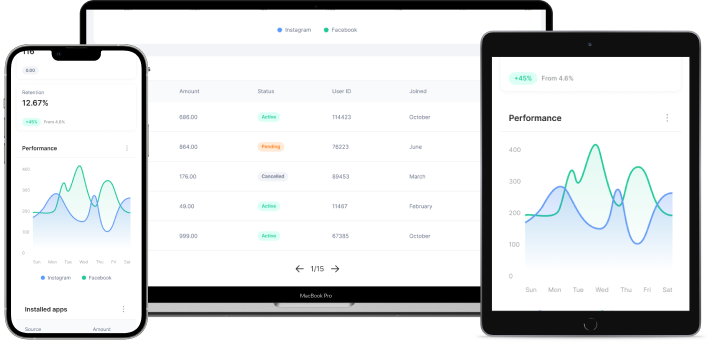

Accessible sur tous les appareils

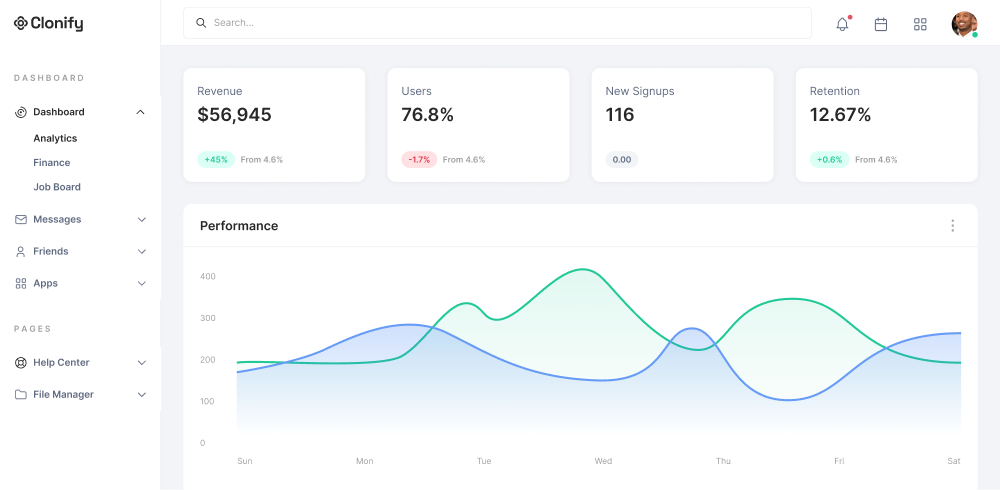

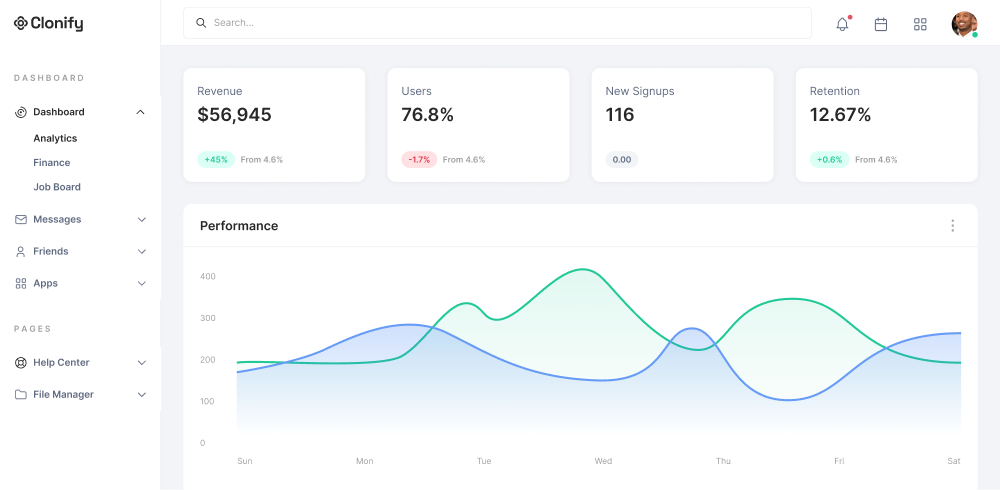

Fonctionnalités

Securisé

Simple

Multi-compatible

Notre blog

Retrouvez tous nos conseils et astuces sur notre blog spécialisé.